CÁC GIẢI PHÁP CHỐNG VIRUS (ANTIVIRUS) CÓ THỂ BỊ VÔ HIỆU HÓA BỞI THỦ THUẬT MỚI CỦA BIẾN THỂ AVOSLOCKER

Bằng cách lợi dụng các lỗ hổng, biến thể mới của Ransomware AvosLocker có thể vô hiệu hóa các giải pháp phòng chống virus khi xâm nhập mạng mục tiêu mà hoàn toàn không bị phát hiện.

Các nhà nghiên cứu của Trend Micro, Christoper Ordonez và Alvin Nieto, cho biết : “Đây là mẫu đầu tiên chúng tôi quan sát được từ Hoa Kỳ với khả năng vô hiệu hóa giải pháp phòng thủ bằng cách sử dụng tệp Trình điều khiển Avast Anti-Rootkit hợp pháp (asWarPot.sys)” .

Họ còn cho biết thêm rằng “Ngoài ra, ransomware cũng có khả năng quét nhiều điểm cuối để tìm lỗ hổng Log4j (Log4shell) bằng cách sử dụng tập lệnh Nmap NSE.”

AvosLocker, một trong những dòng ransomware mới và có liên quan đến một số vụ tấn công vào cơ sở hạ tầng quan trọng tại đất nước "Cờ Hoa", bao gồm các cơ quan chính phủ và các dịch vụ tài chính Mỹ.

Cuộc tấn công đầu tiên thực hiện bởi nhóm liên kết ransomware được phát hiện lần đầu tiên vào tháng 7 năm 2021, AvosLocket đánh cắp dữ liệu từ nạn nhân và chặn mọi quyền truy cập đến khi nạn nhân thanh toán đủ số tiền cần thiết. Trong trường hợp nạn nhân từ chối trả tiền chuộc, tất cả thông tin dữ liệu sẽ bị bán đấu giá.

Nhóm tin tặc tống tiền này đã thực hiện các cuộc tấn công trên nhiều khu vực khắp thế giới như Syria. Ả Rập Xê-út, Tây Ban Nha, Bỉ, Thổ Nhĩ Kỳ, Vương quốc Anh, Canada, Trung Quốc và Đài Loan.

Theo dữ liệu từ Trend Micro cho thấy trong khoảng thời gian từ tháng 7/2021 đến tháng 2/2022, lĩnh vực thực phẩm và đồ uống là ngành bị ảnh hưởng nặng nề nhất. Tiếp đến là ngành công nghệ, tài chính, viễn thông và truyền thông.

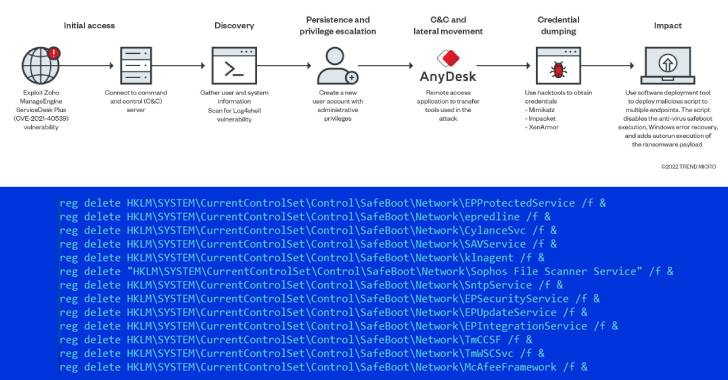

Để bắt đầu cuộc tấn công, tin tặc được cho là đã khai thác lỗ hổng thực thi mã từ xa trong phần mềm ManageEngine ADSelfService Plus của Zoho (CVE- 2021- 40539) để chạy ứng dụng HTML (HTA) được lưu trữ trên máy chủ chạy từ xa.

HTA thực thi scrip Powershell đã bị đánh rối, scrip này kết nối tới máy chủ C&C để tải phần mềm từ xa AndyDesk. Hacker sau đó đã lợi dụng phần mềm này để chuyển các công cụ quét mạng, tắt antivirus, cài cắm ransomware vào máy nạn nhân.

Một số thành phần được sao chép vào endpoint bị lây nhiễm là tập lệnh Nmap để quét mạng tìm lỗ hổng thực thi mã từ xa Log4Shell (CVE-2021-44228) và một công cụ triển khai hàng loạt có tên là PDQ để phân phối tập lệnh batch độc hại tới nhiều điểm cuối.

Tập lệnh batch được trang bị khả năng vô hiệu hóa Windows Update, Windows Defender và Windows Error Recovery, ngoài việc ngăn chặn thực thi khởi động an toàn của các sản phẩm an ninh, tạo tài khoản quản trị mới và khởi chạy tệp nhị phân ransomware.

Cũng được sử dụng là aswArPot.sys, một trình điều khiển chống rootkit hợp pháp của Avast, để tiêu diệt các quy trình liên quan đến các giải pháp an ninh khác nhau bằng cách vũ khí hóa một số lỗ hổng hiện đã được khắc phục trong trình điều khiển.

“Quyết định chọn tệp trình điều khiển rootkit cụ thể là vì khả năng thực thi ở chế độ hạt nhân (do đó hoạt động ở đặc quyền cao). Biến thể này cũng có khả năng sửa đổi các chi tiết khác của các giải pháp an ninh đã cài đặt, chẳng hạn như vô hiệu hóa thông báo pháp lý”.

Tập lệnh batch được trang bị khả năng vô hiệu hóa Windows Update, Windows Defender và Windows Error Recovery, ngoài việc ngăn chặn thực thi khởi động an toàn của các sản phẩm an ninh, tạo tài khoản quản trị mới và khởi chạy tệp nhị phân ransomware.

Cũng được sử dụng là aswArPot.sys, một trình điều khiển chống rootkit hợp pháp của Avast, để tiêu diệt các quy trình liên quan đến các giải pháp an ninh khác nhau bằng cách vũ khí hóa một số lỗ hổng hiện đã được khắc phục trong trình điều khiển.

“Quyết định chọn tệp trình điều khiển rootkit cụ thể là vì khả năng thực thi ở chế độ hạt nhân (do đó hoạt động ở đặc quyền cao). Biến thể này cũng có khả năng sửa đổi các chi tiết khác của các giải pháp an ninh đã cài đặt, chẳng hạn như vô hiệu hóa thông báo pháp lý”.